DESCRIPCION PROCESO DE FIRMA DIGITAL POR MEDIO DE TOKEN CRIPTOGRAFICO

El proceso de firma de documentos remotos por medio de un Token Criptográfico instalado localmente en la PC requiere la instalación de un cliente en la PC y una comunicación encriptada entre todos los componentes.

Nuestro sistema es diferente porque garantiza en todo momento el absoluto control de los documentos a firmar por parte del owner de los mismos. En el especifico aun si el proceso de Firma Digital se concreta localmente en el token conectado a la PC, en ningún momento el documento original deja el repositorio seguro remoto.

A viajar ida y vuelta entre el repositorio remoto y la PC es únicamente una elaboración informática del documento original que, una vez firmada y devuelta al storage remoto, es utilizada para luego firmar el documento original.

Este proceso muy complejo asegura el owner del documento que en ningún momento se puedan hacer modificaciones al mismo justo ante de la firma.

REQUERIMIENTOS

El sistema soporta en línea de principio todos los tokens que expongan una interfaz con estándar PKCS#11 o el sistema de Interfaz de Microsoft CryptoAPI. Si bien sean varios los modelos de tokens certificado para funcionar con el TrustHub Signature Client, los testeados y presentes en el mercado argentino son únicamente:

- SafeNet 5110 (que funciona con interfaz estándar PKCS#11)

- Bit4Id TokenME (que funciona únicamente sobre interfaz Microsoft CryptoAPI)

Ambos necesitan de sus propios drivers disponibles en el sitio del productor para poder interactuar con TrustHub Signature Client. En el caso de tener instalado uno de los dos, intentar primero con los drivers ya instalados ante de intentar actualizaciones de los mismos.

NOTA: Los drivers ligeramente modificados para el mercado argentino del modelo Bit4Id TokenME se encuentran únicamente en la página de Encode S.A.

Enlace de descarga: https://www.encodesa.com.ar/descargas/Bit4id_Middleware.zip

Una vez completado el proceso de instalación del token elegido o en el caso de tener instalado el token previamente en la PC, pasar al setup del Trusthub Signature Client

TRUSTHUB SIGNATURE CLIENT

El Signature Client es el componente local de la infraestructura da firma de TrustHub y es el componente que se encarga de interactuar entre el dispositivo físico donde se encuentra el Certificado Digital del cliente y la plataforma remota de TrustHub donde se encuentran los archivos a firmar.

Enlace de descarga: https://www.gurucube.com/latam/download/TrustHub-Signature-Client.zip

NOTA: El software no necesita instalación, tiene su propio entorno de ejecución con lo cual es suficiente descomprimirlo y posicionar toda la carpeta /TrustHub-Signature-Client sin renombrarla, sin eliminar o renombrar archivos en C:.

NOTA: En caso de que el usuario no tenga los permisos suficientes para guardar los archivos en el disco C:/ serán necesarios ajustes por pate de Gurucube S.A. para poder ejecutar correctamente el cliente.

Para ejecutarlo hacer doble click en el file /nexu.bat presente en la carpeta. Aparecerá por algunos segundos una ventana negra con línea de comando y luego aparecerá un nuevo icono con una llave a su interno.

NOTA: En caso de que el usuario no tenga los permisos suficientes para ejecutar el archivo /nexu.bat con doble click, sugerimos intentar ejecutarlo como administrador presionando la tecla derecha y eligiendo la opción “ejecutar como administrador”.

NOTA: Solo una vez que estén perfectamente instalados los drivers del token y oportunamente activado el TrustHub Signature Client con visible el nuevo icono en la barra de aplicaciones, es posible acceder a la página de firma de documentos y firmar con éxito. La falta de uno de los pasos descriptos impide el funcionamiento del sistema de firma.

NOTA: En el caso de haber cumplido todos los pasos anteriores y no ver el icono del TrustHub Signature Client, reiniciar el ordenador y repetir todo el proceso. No registramos en nuestro historial casos de configuraciones que impidan el funcionamiento del cliente, sin embargo, sugerimos poner atención a la configuración de software antivirus y a eventuales permisos de ejecución del usuario.

ACTIVACION USUARIO DE FIRMA

Para poder firmar digitalmente con el token en la página de firma masiva de documentos, es necesario un

enrolamiento previo del usuario firmante.

Los datos a comunicar son:

- Nombre y Apellido

- Email y celular en formato +54 9 11 …

- CUIL y DNI

- Empresa

- CUIL empresa

Además de estos datos es necesario que conozcamos desde TrustHub cuál es el nombre de usuario que el Software HCWork generó en su interno para poder sincronizar los sistemas. Para conocer ese nombre de usuario es suficiente acceder a la sección de carga masiva del software y hacer click en el botón “Ir a TrustHub”. En el link aparecerá un numero conformado por tres bloques separados por un punto. Ese es el nombre de usuario.

Una vez comunicados todos los datos, Trusthub procederá a la generación de un usuario firmante y el mismo recibirá un mail de invitación como sucede para los usuarios de firma electrónica.

NOTA: Gurucube S.A., titular del desarrollo y servicio con nombre TrustHub© actúa como prestador de servicio y como Tercero de Confianza de Workia S.A. con lo cual Workia no conoce ni puede acceder a ninguna password de ningún usuario firmante, ni empleado ni empleador y el proceso de enrolamiento con clave de activación temporánea garantiza que tampoco Gurucube S.A. pueda conocer las password que los usuarios eligen individualmente y secretamente. Las mismas se encuentra encriptadas en nuestro sistema.

NOTA: Una vez activado el usuario es posible acceder al área de firma del empleador. Una vez ejecutado el proceso de firma no desconectar la computadora de la red, no cerrar la página de firma y no apagar la computadora. En caso de que pasara uno de estos eventos, simplemente saber que el proceso se interrumpió, lo que se firmó no se perdió, pero ejecutar nuevamente el proceso desde el comienzo para poder firmar los archivos que no pudieron ser firmado en la primera tanda.

SETUP CERTIFICADOS ROOT Y DE CONFIANZA

Ya que el ACraiz de Argentina no está presente por defecto en el repositorio interno de certificados de

Windows y tampoco lo están los de las AC locales y nuestro certificado Root, los mismos tienen que ser

agregado manualmente si se quiere poder comprobar visivamente la validez de una Firma Digital.

NOTA: Este proceso no es necesario para que las firmas tengan validez legal, es únicamente una comprobación visual de las mismas.

- Enlace de descarga del certificado root de TrustHub

https://www.gurucube.com/latam/download/TrustHub.cloud-root-CA.zip

Este certificado sirve para validar la firma electrónica emitida por la PKI de TrustHub. (firma de los

empleados) - Enlace de descarga del certificado root de Encode

https://encodesa.com.ar/firma-digital/encode.crt

Este certificado sirve para validar la firma digital emitida por la PKI de Encode (firma del empleador)

En este caso para poder validar la firma digital, se necesita verificar la consistencia de la cadena de

confianza completa, remontando hacia el certificado del ACraiz. - Enlace de descarga del certificado root del ACraiz

https://encodesa.com.ar/firma-digital/acraizra.crt

Una vez descargados será necesario importarlos en el storage interno de certificados de Windows. Para importar los certificados es posible seguir los tutoriales disponibles en el sitio Microsoft disponibles por cada versión de sistema operativo que podemos resumir así:

Ingresar al sistema como Administrador o con un usuario con privilegios de administrador

1. Abrir MMC

Ir hacia Run (Win+R), tipear mmc y hacer click en OK

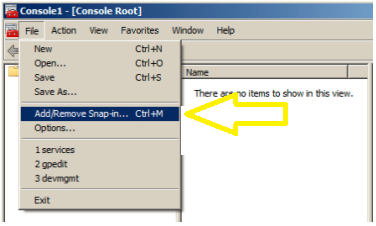

2. Ingresar a Add or Remove Snap-Ins. In MMC, hacer click en File y seleccionar la opción Add/Remove Snap-in.

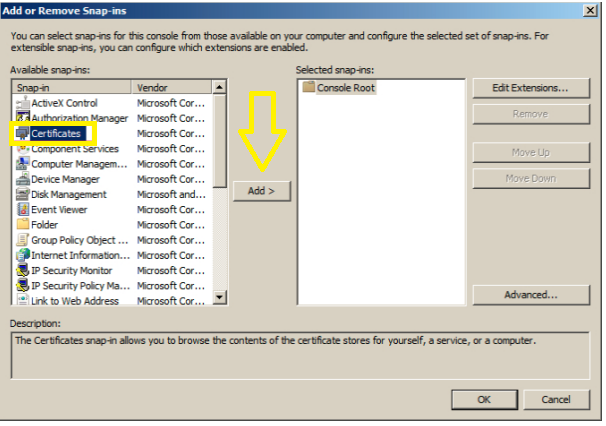

3. Seleccionar Add

En la ventana Add/Remove Snap-in seleccionar la opción de certificados y hacer click en Agregar

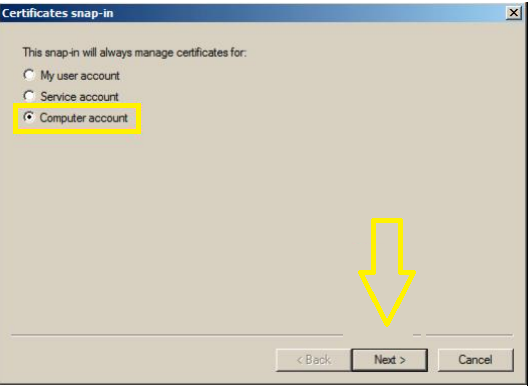

4. Seleccionar Computer Account

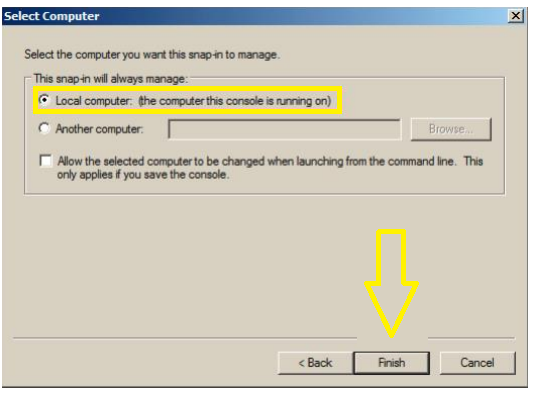

5. Seleccionar Computadora Local. Esto indicará lo que administrará el snap-in.

6. Certificados (Local Computer). Esto aparecerá seleccionado automáticamente. Hacer click en Aceptar para agregar a la consola.

7. Importar los certificados root. Seleccionar la carpeta Trusted Root Certification Authorities y hacer click en All Tasks, Import para importar los tres certificados uno a la vez.

8. Localizar los certificados y luego seguir el wizard de importación. Buscar los certificados y hacer clic en Siguiente.

9. Seleccionar el destino del certificado.

10. Finish. Hacer clic en Finalizar.

Repetir la operación completa tres veces para importar los tres certificados root en la carpeta Trusted

Root Certification Authorities y luego seleccionar la carpeta Intermediate Certification Authority y

repetir el mismo proceso únicamente para el certificado root de Encode.

NOTA: Para forzar además el Adobe Acrobat Reader a validar los certificados es necesario agregar un

setting en Modificaciones y Preferencias.

En Firmas, Otras… agregar la tilde en Validación de Firmas.

¿Le ha sido útil este artículo?

¡Qué bien!

Gracias por sus comentarios

¡Sentimos mucho no haber sido de ayuda!

Gracias por sus comentarios

Sus comentarios se han enviado

Agradecemos su esfuerzo e intentaremos corregir el artículo